IDS: Intrusion Detection System

intrusion detection system concepts and techniquesIDS: Intrusion Detection System

intrusion detection system concepts and techniquesمعماری سیستم های تشخیص نفوذ

معماری سیستمهای تشخیص نفوذ Architecture

تعداد زیادی سیستمهای تشخیص نفوذ که بر پایه فریم ورک های مفهومی مختلف بنا نهاده شدهاند وجود دارد.اما هنوز هم ممکن است که یک معماری مشترک را که زمینه همه سیستمهای تشخیص نفوذ وجود دارد را تشخیص بدهیم.در این قسمت اجزاء اصلی سیستمهای تشخیص نفوذ و عملکرد هر کدام را توضیح می دهم.برای این منظور ما از اصلطلاحات معرفی شود توسط گروه کاری در خصوص فریمت مشترک تشخیص نفوذ (Common Intrusion Detection Framework (CIDF) [Porras et al., 1998].) http://gost.isi.edu/cidf/استفاده می کنم.CIDF یک سیستم تشخیص نفوذ را به عنوان یک مجموعه با چهار جزء با نقشهای خاص مدل می نماید.

جعبه های رویداد (Event Boxes -E-boxes) :

نقش جعبه های رویداد تولید رویدادها توسط پردازش دادههای بازرسی خامی (Raw Audit Data)است که در محیط محاسباتی تولید شده اند.یک مثال عمومی از E-boxes برنامهای است که دادههای بازرسی تولید شده بوسیله یک سیستم عامل ارزیابی شده در سطح C2 از [U.S.Department of Defense, 1985]TCSE را فیلتر می نماید .مثال دیگر یک اسنیفر شبکه است که رویدادی هایی را بر اساس ترافیک شبکه ایجاد می کند.

جعبه های تجزیه تحلیل و آنالیز (Analysis boxes -A-boxes) :

وظیفه جعبه آنالیز ، تجزیه تحلیل رویداد های آماده شده بوسیله دیگر بخش هاست .نتیجه و خروجی آنالیز به عنوان رویداد های اضافه تر به سیستم بازگردانده میشوند ، که معمولاً به صورت آلارم نمایش داده می شوند.به طور معمول A-boxes رویداد های ساده تأمین شده توسط E-boxes را آنالیز می نماید .برخی از E-boxes ها رویداد های تولید شده توسط دیگر A-boxes ها را آنالیز میکنند و در یک سطح بالاتری از انتزاع(abstraction) عمل میکنند

جعبه های پایگاه داده :Database boxes (D-boxes)

جعبه های پایگاه داده رویدادها را ذخیره نموده و ماندگاری آنها را تضمین میکنند و همچنین اجازه آنالیز های بعدی را با استفاده از این دادههای ذخیره شده فراهم می نمایند

جعبه های پاسخ :Response boxes (R-boxes).

جعبه های پاسخ پیغام هایی را که دستوراتی را درباره عمل مناسب که به عنوان واکنش در مقابل نفوذ تشخیص داده شده باید انجام شود را مورد استفاده قرار می دهند.یک فعالیت معمول میتواند شامل از بین بردن پردازش ، و تغییر در تنظیمات دیوار آتش باشد

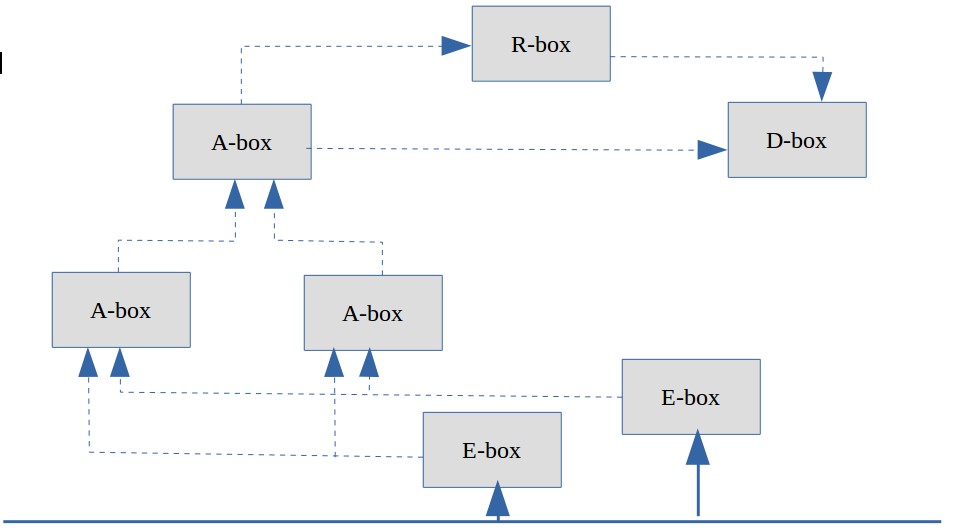

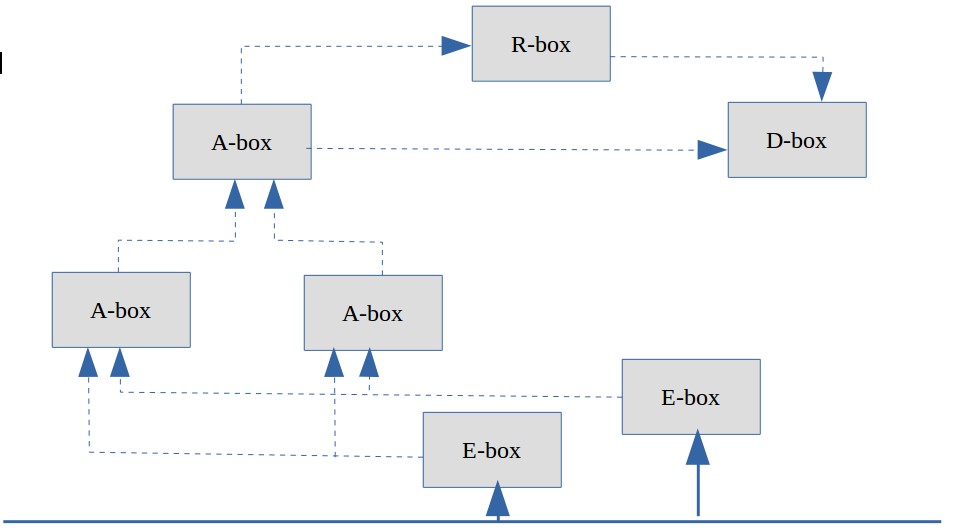

شکل که در ادامه خواهد آمد نشان دهنده یک سیستم تشخیص نفوذ است که در آن دو جعبه رویداد محیط را نظارت نموده و رویدادی های بازرسی (audit events) را به دو عدد جعبه آنالیز تحویل می دهد.این جعبه های آنالیز ،داده بازرسی شده را را آنالیز نموده ، و نتیجه این آنالیز را به یک جعبه آنالیز سومی که هشدارها را مرتبط میسازد ، آنها را در D-box دخیره نموده و R-box را کنترل می نماید ارائه می کنند.خط های نقطه چین نشان دهنده انتقال رویدادهاست و خطهای پیوسه نشان دهنده انتقال داده های بازرسی خام است.

مدل CIDF نحوه پیادهسازی این قسمتها را مشخص نمیکند و تنها نقش آنها در این معماری معین می نماید. هر کدام از این قسمتها میتواند به عنوان یک پروسه تنها در یک کامپیوتر یا به عنوان مجموعهای از پردازش های همزمان که در چندین کامپیوتر پخش شدهاند در نظر گرفته شوند

تعداد زیادی سیستمهای تشخیص نفوذ که بر پایه فریم ورک های مفهومی مختلف بنا نهاده شدهاند وجود دارد.اما هنوز هم ممکن است که یک معماری مشترک را که زمینه همه سیستمهای تشخیص نفوذ وجود دارد را تشخیص بدهیم.در این قسمت اجزاء اصلی سیستمهای تشخیص نفوذ و عملکرد هر کدام را توضیح می دهم.برای این منظور ما از اصلطلاحات معرفی شود توسط گروه کاری در خصوص فریمت مشترک تشخیص نفوذ (Common Intrusion Detection Framework (CIDF) [Porras et al., 1998].) http://gost.isi.edu/cidf/استفاده می کنم.CIDF یک سیستم تشخیص نفوذ را به عنوان یک مجموعه با چهار جزء با نقشهای خاص مدل می نماید.

جعبه های رویداد (Event Boxes -E-boxes) :

نقش جعبه های رویداد تولید رویدادها توسط پردازش دادههای بازرسی خامی (Raw Audit Data)است که در محیط محاسباتی تولید شده اند.یک مثال عمومی از E-boxes برنامهای است که دادههای بازرسی تولید شده بوسیله یک سیستم عامل ارزیابی شده در سطح C2 از [U.S.Department of Defense, 1985]TCSE را فیلتر می نماید .مثال دیگر یک اسنیفر شبکه است که رویدادی هایی را بر اساس ترافیک شبکه ایجاد می کند.

جعبه های تجزیه تحلیل و آنالیز (Analysis boxes -A-boxes) :

وظیفه جعبه آنالیز ، تجزیه تحلیل رویداد های آماده شده بوسیله دیگر بخش هاست .نتیجه و خروجی آنالیز به عنوان رویداد های اضافه تر به سیستم بازگردانده میشوند ، که معمولاً به صورت آلارم نمایش داده می شوند.به طور معمول A-boxes رویداد های ساده تأمین شده توسط E-boxes را آنالیز می نماید .برخی از E-boxes ها رویداد های تولید شده توسط دیگر A-boxes ها را آنالیز میکنند و در یک سطح بالاتری از انتزاع(abstraction) عمل میکنند

جعبه های پایگاه داده :Database boxes (D-boxes)

جعبه های پایگاه داده رویدادها را ذخیره نموده و ماندگاری آنها را تضمین میکنند و همچنین اجازه آنالیز های بعدی را با استفاده از این دادههای ذخیره شده فراهم می نمایند

جعبه های پاسخ :Response boxes (R-boxes).

جعبه های پاسخ پیغام هایی را که دستوراتی را درباره عمل مناسب که به عنوان واکنش در مقابل نفوذ تشخیص داده شده باید انجام شود را مورد استفاده قرار می دهند.یک فعالیت معمول میتواند شامل از بین بردن پردازش ، و تغییر در تنظیمات دیوار آتش باشد

شکل که در ادامه خواهد آمد نشان دهنده یک سیستم تشخیص نفوذ است که در آن دو جعبه رویداد محیط را نظارت نموده و رویدادی های بازرسی (audit events) را به دو عدد جعبه آنالیز تحویل می دهد.این جعبه های آنالیز ،داده بازرسی شده را را آنالیز نموده ، و نتیجه این آنالیز را به یک جعبه آنالیز سومی که هشدارها را مرتبط میسازد ، آنها را در D-box دخیره نموده و R-box را کنترل می نماید ارائه می کنند.خط های نقطه چین نشان دهنده انتقال رویدادهاست و خطهای پیوسه نشان دهنده انتقال داده های بازرسی خام است.

مدل CIDF نحوه پیادهسازی این قسمتها را مشخص نمیکند و تنها نقش آنها در این معماری معین می نماید. هر کدام از این قسمتها میتواند به عنوان یک پروسه تنها در یک کامپیوتر یا به عنوان مجموعهای از پردازش های همزمان که در چندین کامپیوتر پخش شدهاند در نظر گرفته شوند

یک محیط نظارت شده-معماری یک سیستم تشخیص نفوذ بر اساس استاندارد تعریف شده توسط CIDF

مقدمه ای بر سیستم های تشخیص نفوذ تعاریف و باید ها

تشخیص حملهدر تشخیص حمله فرض بر این است که مهاجم میتواند دسترسی مورد نیاز خود را به هدف مورد نظرش بدست آورد و با موفقیت سیاستهای امنیتی تعیین شده را از بین ببرد.مکانیسم های در این طبقه با این فرض خوشبینانه که ، اغلب اوقات اطلاعات بدون دخالت منتقل میشوند بنا نهاده شده است.هنگامی که یکسری عملیات های غیر دلخواه رخ داد ،تشخیص حمله موظف است که چیزهایی را که اشتباه هستند را گزارش دهد و به صورت مناسب واکنش نشان دهد.یک جنبه بسیار مهم در تشخیص حمله بازیابی است.در اغلب اوقات تنها گزارش دادن یک فعالیت خرابکارانه که تشخیص داده شده است کافی است ، اما در بعضی از سیستمها نیاز است که توانایی داشته باشد که عملیات های را که توسط این حمله انجام شده است را متوقف و یا به حالت اولیه پایدار بازگرداند .به عبارت دیگر تشخیص حمله این مزیت را دارد که در بدترین حالت ممکن عمل که یک حمله کننده به کانال ارتباط دسترسی پیدا کرده و قادر به تغییر منابع است عمل می نماید.لذا میتوان گفت که تشخیص به تنهایی برای ایجاد اطمینان از امنیت کافی نیست که البته این موضوعات مورد بحث در تحقیقات من نخواهد بود .تحقیقات ما بیشتر به قسمت تشخیص حمله و یک عضو مهم از کلاس تشخیص حمله یعنی تشخیص نفوذ معطوف خواهد شد.

تشخیص نفوذ :نفوذ به عنوان دنباله ای از عملیات هاست که بوسیله یک خرابکار انجام میشود و نتیجه آن در هم شکستن سیستم هدف خواهد بود٫ اینگونه فرض میشود که اعمال یک نفوذگر باعث نقض سیاستهای امنیتی اعمال شده می گردد.تشخیص نفوذ یک پروسه تشخیص و پاسخ به فعالیتهای مخرب است که محاسبات و منابع شبکه را هدف قرار داده اند.در این تعریف تشخیص نفوذ به عنوان یک پروسه که میتواند شامل تکنولوژی ،مردم و ابزار باشد معرفی می شود.تشخیص نفوذ یک روش و راه حل مکمل برای شیوههای برقرار امنیتی مثل کنترل دسترسی و رمز نگاری است.فلسفه وجود سیستمهای تشخیص نفوذ تحت تأثیر و انگیزش چندین فاکتور است:

تشخیص نفوذ :نفوذ به عنوان دنباله ای از عملیات هاست که بوسیله یک خرابکار انجام میشود و نتیجه آن در هم شکستن سیستم هدف خواهد بود٫ اینگونه فرض میشود که اعمال یک نفوذگر باعث نقض سیاستهای امنیتی اعمال شده می گردد.تشخیص نفوذ یک پروسه تشخیص و پاسخ به فعالیتهای مخرب است که محاسبات و منابع شبکه را هدف قرار داده اند.در این تعریف تشخیص نفوذ به عنوان یک پروسه که میتواند شامل تکنولوژی ،مردم و ابزار باشد معرفی می شود.تشخیص نفوذ یک روش و راه حل مکمل برای شیوههای برقرار امنیتی مثل کنترل دسترسی و رمز نگاری است.فلسفه وجود سیستمهای تشخیص نفوذ تحت تأثیر و انگیزش چندین فاکتور است:

- تحقیقات نشان میدهد که اغلب سیستمهای کامپیوتری دارای آسیبپذیری های جدی میباشند و تهدیدات امنیتی بسیار سریع رشد می نمایند و مدیران و کاربران سیستم در رفع آسیبپذیری ها بسیار کند عمل میکنند

- مکانیستم های امنیتی مثل تشخیص هویت ، کنترل دسترسی و … بر اثر فعالیتهای مخرب و یا اشتباه غیر فعال میشوند با به عبارت دیگر قابل دور زدن هستند.

- کاربران مجاز سیستم ممکن که است که از دسترسی های خود سوءاستفاده نموده و باعث آسیب دیدن سیستم شوند

- حتی اگر حمله ناموفق باشد ،مفید خواهد بود که از تلاشهای انجام شده برای آسیب زدن به سیستم آگاه شویم

- دقت Accuracy: سیستم تشخیص نفوذ نباید فعالیتهای قانون یک محیط سیستمی را به عنوان آنومالی و یا استفاده غیر مجاز تشخیص بدهد(عملیات قانونی که به عنوان یک نفوذ شناسایی میشود false positive نامیده می شود.

- عملکردPerformance : عملکرد سیستم تشخیص نفوذ باید به اندازهای راضی کننده باشد که تشخیص نفوذ بلادرنگ را عملی سازد(بلادرنگ بدین معنی است که یک نفوذ قبل از اینکه آسیب محسوسی در سیست اتفاق بیفتد شناسایی شود) بر اساس [Ranum,2000] باید زیر یک دقیقه باشد.

- تحمل خطا Fault Tolerance : سیستم تشخیص نفوذ خودش باید در مقابل حملات مقاوم باشد

- مقیاس پذیری Scalability:یک سیستم تشخیص نفوذ باید این توانایی را داشته باشید که در بدترین حالت تعداد زیادی از رویداد را بدون از قلم افتاد بخشی از اطلاعات مورد پردزش قرار دهد.