IDS: Intrusion Detection System

intrusion detection system concepts and techniquesIDS: Intrusion Detection System

intrusion detection system concepts and techniquesمعماری سیستم های تشخیص نفوذ

معماری سیستمهای تشخیص نفوذ Architecture

تعداد زیادی سیستمهای تشخیص نفوذ که بر پایه فریم ورک های مفهومی مختلف بنا نهاده شدهاند وجود دارد.اما هنوز هم ممکن است که یک معماری مشترک را که زمینه همه سیستمهای تشخیص نفوذ وجود دارد را تشخیص بدهیم.در این قسمت اجزاء اصلی سیستمهای تشخیص نفوذ و عملکرد هر کدام را توضیح می دهم.برای این منظور ما از اصلطلاحات معرفی شود توسط گروه کاری در خصوص فریمت مشترک تشخیص نفوذ (Common Intrusion Detection Framework (CIDF) [Porras et al., 1998].) http://gost.isi.edu/cidf/استفاده می کنم.CIDF یک سیستم تشخیص نفوذ را به عنوان یک مجموعه با چهار جزء با نقشهای خاص مدل می نماید.

جعبه های رویداد (Event Boxes -E-boxes) :

نقش جعبه های رویداد تولید رویدادها توسط پردازش دادههای بازرسی خامی (Raw Audit Data)است که در محیط محاسباتی تولید شده اند.یک مثال عمومی از E-boxes برنامهای است که دادههای بازرسی تولید شده بوسیله یک سیستم عامل ارزیابی شده در سطح C2 از [U.S.Department of Defense, 1985]TCSE را فیلتر می نماید .مثال دیگر یک اسنیفر شبکه است که رویدادی هایی را بر اساس ترافیک شبکه ایجاد می کند.

جعبه های تجزیه تحلیل و آنالیز (Analysis boxes -A-boxes) :

وظیفه جعبه آنالیز ، تجزیه تحلیل رویداد های آماده شده بوسیله دیگر بخش هاست .نتیجه و خروجی آنالیز به عنوان رویداد های اضافه تر به سیستم بازگردانده میشوند ، که معمولاً به صورت آلارم نمایش داده می شوند.به طور معمول A-boxes رویداد های ساده تأمین شده توسط E-boxes را آنالیز می نماید .برخی از E-boxes ها رویداد های تولید شده توسط دیگر A-boxes ها را آنالیز میکنند و در یک سطح بالاتری از انتزاع(abstraction) عمل میکنند

جعبه های پایگاه داده :Database boxes (D-boxes)

جعبه های پایگاه داده رویدادها را ذخیره نموده و ماندگاری آنها را تضمین میکنند و همچنین اجازه آنالیز های بعدی را با استفاده از این دادههای ذخیره شده فراهم می نمایند

جعبه های پاسخ :Response boxes (R-boxes).

جعبه های پاسخ پیغام هایی را که دستوراتی را درباره عمل مناسب که به عنوان واکنش در مقابل نفوذ تشخیص داده شده باید انجام شود را مورد استفاده قرار می دهند.یک فعالیت معمول میتواند شامل از بین بردن پردازش ، و تغییر در تنظیمات دیوار آتش باشد

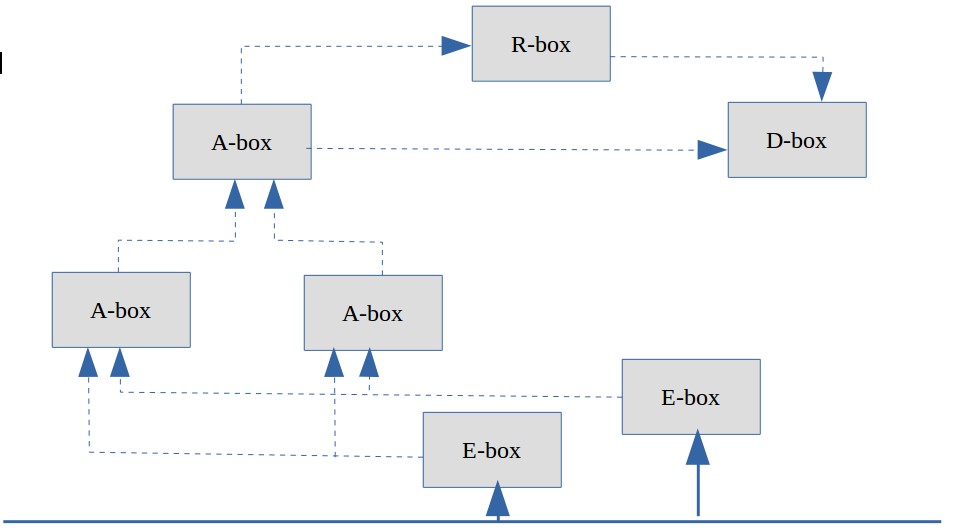

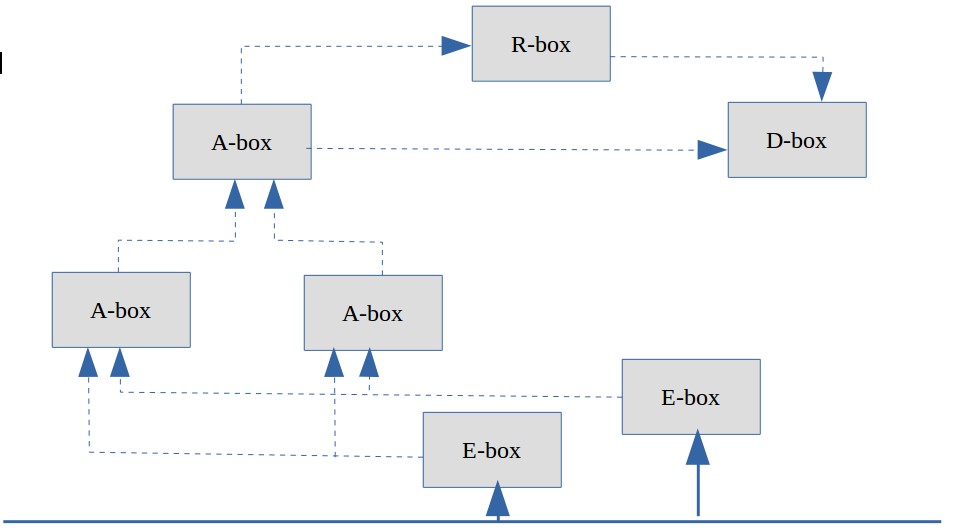

شکل که در ادامه خواهد آمد نشان دهنده یک سیستم تشخیص نفوذ است که در آن دو جعبه رویداد محیط را نظارت نموده و رویدادی های بازرسی (audit events) را به دو عدد جعبه آنالیز تحویل می دهد.این جعبه های آنالیز ،داده بازرسی شده را را آنالیز نموده ، و نتیجه این آنالیز را به یک جعبه آنالیز سومی که هشدارها را مرتبط میسازد ، آنها را در D-box دخیره نموده و R-box را کنترل می نماید ارائه می کنند.خط های نقطه چین نشان دهنده انتقال رویدادهاست و خطهای پیوسه نشان دهنده انتقال داده های بازرسی خام است.

مدل CIDF نحوه پیادهسازی این قسمتها را مشخص نمیکند و تنها نقش آنها در این معماری معین می نماید. هر کدام از این قسمتها میتواند به عنوان یک پروسه تنها در یک کامپیوتر یا به عنوان مجموعهای از پردازش های همزمان که در چندین کامپیوتر پخش شدهاند در نظر گرفته شوند

تعداد زیادی سیستمهای تشخیص نفوذ که بر پایه فریم ورک های مفهومی مختلف بنا نهاده شدهاند وجود دارد.اما هنوز هم ممکن است که یک معماری مشترک را که زمینه همه سیستمهای تشخیص نفوذ وجود دارد را تشخیص بدهیم.در این قسمت اجزاء اصلی سیستمهای تشخیص نفوذ و عملکرد هر کدام را توضیح می دهم.برای این منظور ما از اصلطلاحات معرفی شود توسط گروه کاری در خصوص فریمت مشترک تشخیص نفوذ (Common Intrusion Detection Framework (CIDF) [Porras et al., 1998].) http://gost.isi.edu/cidf/استفاده می کنم.CIDF یک سیستم تشخیص نفوذ را به عنوان یک مجموعه با چهار جزء با نقشهای خاص مدل می نماید.

جعبه های رویداد (Event Boxes -E-boxes) :

نقش جعبه های رویداد تولید رویدادها توسط پردازش دادههای بازرسی خامی (Raw Audit Data)است که در محیط محاسباتی تولید شده اند.یک مثال عمومی از E-boxes برنامهای است که دادههای بازرسی تولید شده بوسیله یک سیستم عامل ارزیابی شده در سطح C2 از [U.S.Department of Defense, 1985]TCSE را فیلتر می نماید .مثال دیگر یک اسنیفر شبکه است که رویدادی هایی را بر اساس ترافیک شبکه ایجاد می کند.

جعبه های تجزیه تحلیل و آنالیز (Analysis boxes -A-boxes) :

وظیفه جعبه آنالیز ، تجزیه تحلیل رویداد های آماده شده بوسیله دیگر بخش هاست .نتیجه و خروجی آنالیز به عنوان رویداد های اضافه تر به سیستم بازگردانده میشوند ، که معمولاً به صورت آلارم نمایش داده می شوند.به طور معمول A-boxes رویداد های ساده تأمین شده توسط E-boxes را آنالیز می نماید .برخی از E-boxes ها رویداد های تولید شده توسط دیگر A-boxes ها را آنالیز میکنند و در یک سطح بالاتری از انتزاع(abstraction) عمل میکنند

جعبه های پایگاه داده :Database boxes (D-boxes)

جعبه های پایگاه داده رویدادها را ذخیره نموده و ماندگاری آنها را تضمین میکنند و همچنین اجازه آنالیز های بعدی را با استفاده از این دادههای ذخیره شده فراهم می نمایند

جعبه های پاسخ :Response boxes (R-boxes).

جعبه های پاسخ پیغام هایی را که دستوراتی را درباره عمل مناسب که به عنوان واکنش در مقابل نفوذ تشخیص داده شده باید انجام شود را مورد استفاده قرار می دهند.یک فعالیت معمول میتواند شامل از بین بردن پردازش ، و تغییر در تنظیمات دیوار آتش باشد

شکل که در ادامه خواهد آمد نشان دهنده یک سیستم تشخیص نفوذ است که در آن دو جعبه رویداد محیط را نظارت نموده و رویدادی های بازرسی (audit events) را به دو عدد جعبه آنالیز تحویل می دهد.این جعبه های آنالیز ،داده بازرسی شده را را آنالیز نموده ، و نتیجه این آنالیز را به یک جعبه آنالیز سومی که هشدارها را مرتبط میسازد ، آنها را در D-box دخیره نموده و R-box را کنترل می نماید ارائه می کنند.خط های نقطه چین نشان دهنده انتقال رویدادهاست و خطهای پیوسه نشان دهنده انتقال داده های بازرسی خام است.

مدل CIDF نحوه پیادهسازی این قسمتها را مشخص نمیکند و تنها نقش آنها در این معماری معین می نماید. هر کدام از این قسمتها میتواند به عنوان یک پروسه تنها در یک کامپیوتر یا به عنوان مجموعهای از پردازش های همزمان که در چندین کامپیوتر پخش شدهاند در نظر گرفته شوند

یک محیط نظارت شده-معماری یک سیستم تشخیص نفوذ بر اساس استاندارد تعریف شده توسط CIDF

برای نمایش آواتار خود در این وبلاگ در سایت Gravatar.com ثبت نام کنید. (راهنما)

ایمیل شما بعد از ثبت نمایش داده نخواهد شد